Définition de l’hameçonnage

L’hameçonnage est une cyberattaque qui utilise comme arme un courrier électronique frauduleux. L’objectif est de faire croire au destinataire que le message contient quelque-chose qu’il désire avoir ou dont il a besoin : une requête de sa banque, une note d’un collègue… Et évidemment, on vous demande de cliquer sur un lien ou de télécharger une pièce jointe.

Ce qui distingue vraiment l’hameçonnage, c’est la forme que prend le message : les attaquants se font passer pour une entité de confiance – comme une personne réelle ou une entreprise avec laquelle la victime peut être en relation. Remontant aux années 90, c’est l’une des cyberattaques les plus anciennes mais elle reste parmi les plus répandues et les plus pernicieuses – ses techniques n’ayant jamais cessé d’évoluer.

Le terme hameçonnage vient de l’anglais phishing – l’analogie étant celle d’un pêcheur à la ligne qui lance un hameçon appâté (le fameux courriel) et espère que vous allez mordre. Le terme est apparu au milieu des années 90 chez les fraudeurs informatiques qui voulaient inciter les utilisateurs d’AOL à donner leurs informations de connexion. Le « ph » s’inscrit dans une tradition d’orthographe fantaisiste des pirates informatiques et a probablement été influencé par le terme phreaking, abréviation de phone phreaking, une première forme de piratage qui consistait à jouer des sons dans des téléphones pour faire des appels gratuits.

Près d’un tiers de toutes les brèches informatiques survenues dans les dernières années ont impliqué l’hameçonnage, selon un rapport de Verizon de 2019. Pour les cyberattaques, ce chiffre grimpe à 78 %. Mais la pire nouvelle concernant ce genre de fraude est que ses auteurs sont devenus bien plus efficaces grâce à des outils et modèles de messages plus réalistes – et prêts à l’emploi.

Certaines escroqueries sont célèbres :

- L’une des attaques les plus importantes de l’histoire s’est peut-être produite en 2016 lorsque des pirates ont réussi à inciter le président de la campagne d’Hillary Clinton à donner son mot de passe Gmail.

- L’attaque fappening, dans laquelle des photos intimes de plusieurs célébrités ont été rendues publiques : considérée au début comme le résultat d’une insécurité des serveurs iCloud d’Apple, il s’agissait en fait de tentatives d’hameçonnage fort réussies.

- En 2016, des employés de l’université du Kansas ont répondu à un courriel falsifié et ont ainsi donné accès aux informations de dépôt de leur chèque de paie, ce qui leur a fait perdre leur salaire.

Qu’est-ce qu’une trousse d’hameçonnage ?

La disponibilité de ces trousses permet aux cybercriminels, même ayant des compétences techniques limitées, de lancer facilement de véritables campagnes à grande échelle. Une fois la trousse installée, il suffit à l’attaquant de l’utiliser pour envoyer des courriels à d’éventuelles victimes. Ces ensembles d’hameçonnage et listes de diffusion sont disponibles sur le web clandestin (dark web). Certains sites, comme Phishtank et OpenPhish, publient des listes de trousses bien connues.

Certaines permettent aux attaquants d’usurper des marques réputées, augmentant les chances qu’une personne clique sur un lien trompeur. Les recherches de la société Akamai, présentées dans son rapport Phishing–Baiting the Hook (Appâter l’hameçon) ont révélé l’existence de 62 variantes de trousses pour Microsoft, 14 pour PayPal, sept pour DHL et 11 pour Dropbox.

Le rapport de l’entreprise Duo Labs, Phish in a Barrel (Poissons en vrac), comprend une analyse de la réutilisation de ces kits. Sur les 3 200 cas découverts par Duo Labs, 900 (27 %) ont été repérés sur plus d’un site. Le chiffre réel pourrait être plus élevé. « Pourquoi ne voyons-nous pas un pourcentage plus grand de réutilisation des trousses d’hameçonnage ? demande Jordan Wright, ingénieur principal R&D chez Duo Labs et auteur du rapport. Peut-être parce que nous avons recueilli nos données sur la base du hachage cryptographique SHA1 : une seule modification apportée à un seul fichier d’une seule trousse donne l’impression qu’il y en a deux différentes, même si elles sont par ailleurs identiques. »

L’analyse des kits d’hameçonnage permet aux équipes de sécurité de savoir qui s’en sert. « L’une des choses les plus utiles à apprendre est l’endroit où les informations d’identification sont envoyées. En suivant les adresses électroniques repérées dans les trousses, nous pouvons établir un lien entre les fraudeurs, les attaques et même les kits, explique Wright dans son rapport. Mais il y a mieux : non seulement pouvons-nous voir où les informations d’identification sont envoyées, mais d’où elles prétendent l’être. Les créateurs de trousses utilisent généralement l’en-tête « De » : c’est comme une signature qui nous permet de repérer plusieurs kits créés par le même auteur. »

![Anatomy of a Phishing Kit [infographic by Duo Security]](https://tiatra.com/wp-content/uploads/2022/05/anatomy_of_a_phishing_kit_infographic_credit_duo_security-100743329-orig.jpg)

Duo Security

Types d’hameçonnage

S’il y a un dénominateur commun à ces attaques, c’est bien la frime : les fraudeurs usurpent une adresse électronique pour faire croire que leurs messages proviennent d’une autre personne, ou créent de faux sites Web qui ressemblent à ceux auxquels la victime fait confiance , et utilisent des jeux de caractères étrangers pour déguiser les URL.

Cela dit, il existe toute une série de techniques qui font partie de l’hameçonnage. On peut séparer les tentatives selon plusieurs facteurs, notamment le but des attaques. En général, celles-ci visent à inciter la cible à faire l’une des deux choses suivantes :

- Donner des informations délicates. Ces messages essaient de pousser la victime à révéler des données importantes – souvent un nom d’utilisateur et un mot de passe – que l’attaquant peut ensuite utiliser pour pénétrer dans un système ou dans un compte. La version classique de cette escroquerie consiste à envoyer un courriel conçu pour ressembler à un message d’une grande banque: en expédiant ce pourriel à des millions de personnes, les fraudeurs s’assurent qu’au moins certains destinataires seront des clients de l’établissement financier. La victime clique sur un lien dans le message et se retrouve sur un site malveillant conçu pour ressembler à celui de la banque en question. Avec un peu de chance, il saisira son nom d’utilisateur et son mot de passe – et le fraudeur pourra alors accéder à son compte.

- Télécharger un logiciel malveillant. Comme beaucoup de pourriels, plusieurs messages d’hameçonnage visent à amener la victime à infecter son propre ordinateur avec un logiciel malfaisant. Les messages sont souvent ciblés avec précision – ils peuvent par exemple être envoyés à un employé des ressources humaines avec une pièce jointe censée être le CV d’un chercheur d’emploi. Ces pièces sont souvent des fichiers .zip ou des documents Microsoft Office avec code malveillant intégré. La forme la plus courante de ces codes est le rançongiciel. On a récemment estimé que 93 % des courriels d’hameçonnage contenaient des pièces jointes de rançonneurs.

Un courriel d’hameçonnage peut viser toutes sortes de cibles différentes. Il peut aussi n’en cibler aucune en particulier; dans ce cas, les messages sont envoyés à des millions d’internautes pour les inciter à se connecter à de fausses versions de sites particulièrement fréquentés. La plateforme Ironscales a répertorié les marques les plus populaires que les pirates utilisent dans ces tentatives.

Des quelque 50 000 pages trompeuses inventoriées par la société, les principales sont les suivantes :

- PayPal : 22%

- Microsoft : 19 %.

- Facebook : 15%

- eBay : 6%

- Amazon : 3%

Les attaquants peuvent aussi envoyer des courriels à des cibles « faciles », comme une personne qui joue un rôle particulier dans une organisation – même s’ils ne savent rien de cet individu. Ces attaques visent à obtenir des informations de connexion ou à infecter des ordinateurs personnels; les fraudeurs consacrent beaucoup d’énergie à tromper ce genre de victimes – qu’ils choisissent avec soin car les profits peuvent être considérables.

Hameçonnage par… harponnage

Lorsque des attaquants élaborent un message pour séduire une personne en particulier, on parle alors de harponnage (spear phishing). Cette fois, l’image est celle d’un pêcheur qui vise un poisson bien précis plutôt que de lancer sa ligne au hasard. Les fraudeurs identifient leurs cibles (parfois à l’aide d’informations recueillies sur des sites comme LinkedIn) et utilisent des adresses usurpées pour leur envoyer des courriels qui peuvent sembler provenir de collègues de travail. Par exemple, le harponneur peut viser un membre des services financiers d’une entreprise et se faire passer pour le directeur de la victime – lui demandant un virement bancaire important dans un délai très court.

Chasse à la baleine

Le whale phishing, ou « harponnage de baleines », est une forme d’hameçonnage qui vise les très gros poissons – président-directeurs ou autres cibles de grande valeur. Beaucoup d’escrocs s’en prennent aussi aux membres du conseil d’administration d’une entreprise, considérés comme particulièrement vulnérables : ces personnes jouissent d’une grande autorité au sein d’un organisme mais, n’en étant pas employés à plein temps, utilisent généralement des adresses personnelles et ne bénéficient donc pas des protections offertes par la messagerie de l’organisme.

Rassembler suffisamment d’informations pour piéger une victime de grande valeur nécessite souvent beaucoup d’efforts, mais l’exercice peut s’avérer étonnamment profitable. En 2008, des cybercriminels ont ciblé des présidents d’entreprise en leur envoyant des courriels contenant de fausses citations à comparaître du FBI. Ils sont ainsi parvenus à télécharger des enregistreurs de frappe sur les ordinateurs de leurs proies; leur taux de succès a atteint 10 % – faisant près de 2 000 victimes.

Les autres types d’attaques comprennent l’hameçonnage vocal (vishing), par clone, et à empreintes multiples (snowshoeing).

Pourquoi ces fraudes augmentent-elles lors d’une crise ?

Les criminels comptent sur la tromperie et l’existence d’un sentiment d’urgence pour mener à bien leurs campagnes. Les situations difficiles, comme l’actuelle pandémie, offrent à ces fraudeurs une excellente occasion d’inciter les victimes à mordre à l’hameçon.

Lors d’une crise, les gens ont les nerfs à fleur de peau : ils veulent des renseignements et recherchent des directives auprès de leurs employeurs, du gouvernement et d’autres autorités compétentes. Un courriel semblant provenir de l’une de ces sources, promettant de nouvelles informations ou demandant aux destinataires d’effectuer rapidement une tâche quelconque sera probablement moins scruté qu’en temps normal. Il suffit d’un clic impulsif – et l’appareil de la victime se trouve infecté ou son compte compromis.

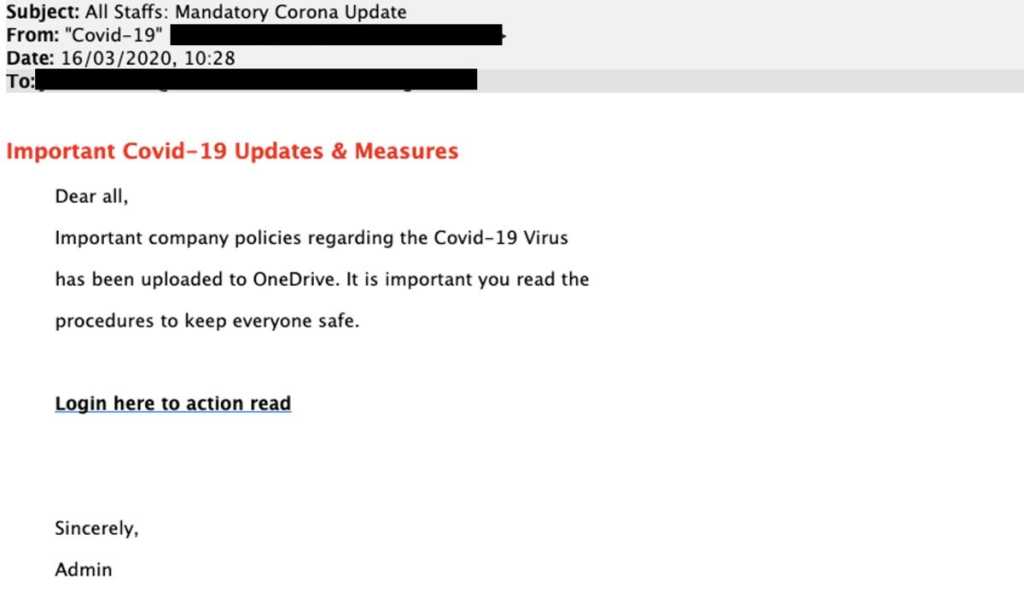

La capture d’écran ci-dessous illustre une campagne d’hameçonnage découverte par la société Mimecast. On tente de voler les codes de connexion du compte Microsoft OneDrive de divers internautes. L’attaquant a compris qu’avec l’augmentation du télétravail, le partage de documents via OneDrive deviendrait chose courante.

Mimecast

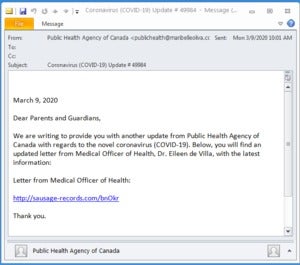

Les deux autres écrans sont tirés de campagnes d’hameçonnage identifiées par l’entreprise Proofpoint. Dans le premier, on demande aux victimes de télécharger une application sur leur appareil pour « effectuer des simulations de traitements » de la COVID. Il s’agit bien sûr d’un logiciel malveillant. Le second écran ressemble à celui de l’Agence de la santé publique du Canada : on y demande aux destinataires de cliquer sur un lien pour accéder à un avis important – ce qui les mène droit vers un document falsifié.

Proofpoint

Proofpoint

Comment prévenir le phishing

La meilleure façon d’apprendre à repérer les courriels d’hameçonnage est d’étudier des exemples glanés « sur le terrain ». Ce webinaire de la société Cyren commence par l’examen d’un véritable site d’hameçonnage, qui se fait passer pour une connexion PayPal et tente de convaincre les victimes de communiquer leurs renseignements d’identification. Regardez la première minute de la vidéo pour voir les signes révélateurs d’une telle escroquerie.

On peut trouver d’autres exemples sur un site Web géré par le département des services technologiques de l’université Lehigh; on y affiche une galerie des récents courriels d’hameçonnage reçus par les étudiants et le personnel.

Vous pouvez aussi prendre plusieurs précautions et adopter certaines attitudes afin d’éviter de grossir les rangs des victimes :

- Vérifiez toujours l’orthographe des URL dans les liens des courriels avant de cliquer ou de saisir des informations délicates.

- Méfiez-vous des liens qui vous renvoient subtilement vers un autre site à la conception identique.

- Si vous recevez un courriel d’une source que vous connaissez mais qui vous semble suspecte, envoyez-lui un courriel plutôt que de simplement cliquer sur « répondre ».

- Ne publiez pas de données personnelles, comme votre anniversaire, vos projets de vacances, votre adresse ou votre numéro de téléphone, sur les médias sociaux.

Voici des messages d’hameçonnage parmi les plus « cliqués », selon un rapport de 2018 de l’organisme de sensibilisation à la sécurité KnowBe4.

Si vous travaillez dans le service de sécurité informatique de votre entreprise, vous pouvez mettre en œuvre des mesures proactives pour protéger l’organisation, notamment :

- Faites le « sandboxing » des courriels entrants, pour vérifier la sécurité de chaque lien que le destinataire pourrait activer.

- Inspecter et analyser le trafic web.

- Faites des essais d’intrusion dans votre propre organisation pour trouver les points faibles et utiliser les résultats afin d’informer le personnel.

- Récompensez les bons comportements, par exemple en présentant une « prise du jour » si quelqu’un repère un courriel d’hameçonnage pour… gros poisson.

Traduction par Daniel Pérusse.

Read More from This Article: Définition de l’hameçonnage

Source: News